|

Size: 2637

Comment:

|

Size: 2858

Comment:

|

| Deletions are marked like this. | Additions are marked like this. |

| Line 55: | Line 55: |

* Jetzt mittels ssh zum router verbinden und die Datei /etc/config/osrd editieren. Im Abschnit '''config olsrd''' Die folgenden zwei Einträge hinzufügen: {{{ option RtTable '111' option RtTableDefault '112' }}} |

ACHTUNG Work in Progress

Dieses Howto beschreibt wie man auf einem OpenWrt BarrierBraker 14.07 eine public IP konfiguriert.

Voraussetzungen

- Der Router ist bereits mit Barrier Braker geflasht

- olsr ist installiert und Zugriff aufs FF-Netz ist vorhanden

- Das FF-Interface ist der WAN Zone in der Firewall zugeordnet

- Man erreicht das Internet über das NAT-Gateway

- Kenntnisse im Umgang mit LuCI

- Man weiß wie man sich per ssh zum Router verbindet und Dateien editiert

Notwendige Pakete

Die folgenden Pakete müssen installiert werden (System -> Software)

kmod-ipip

- Kernel modules for IP-in-IP encapsulation

ip

- Routing control utility (Minimal)

Konfiguration

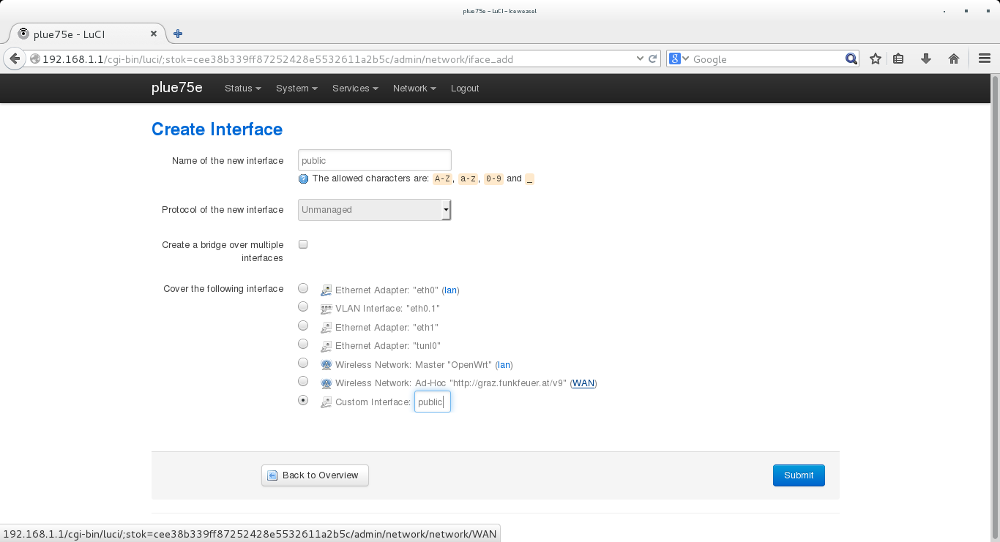

Im Webinterface unter Network -> Interfaces -> Add new interface...

Name of the new interface public

Protocol of the new interface unmanaged

Custom interface public

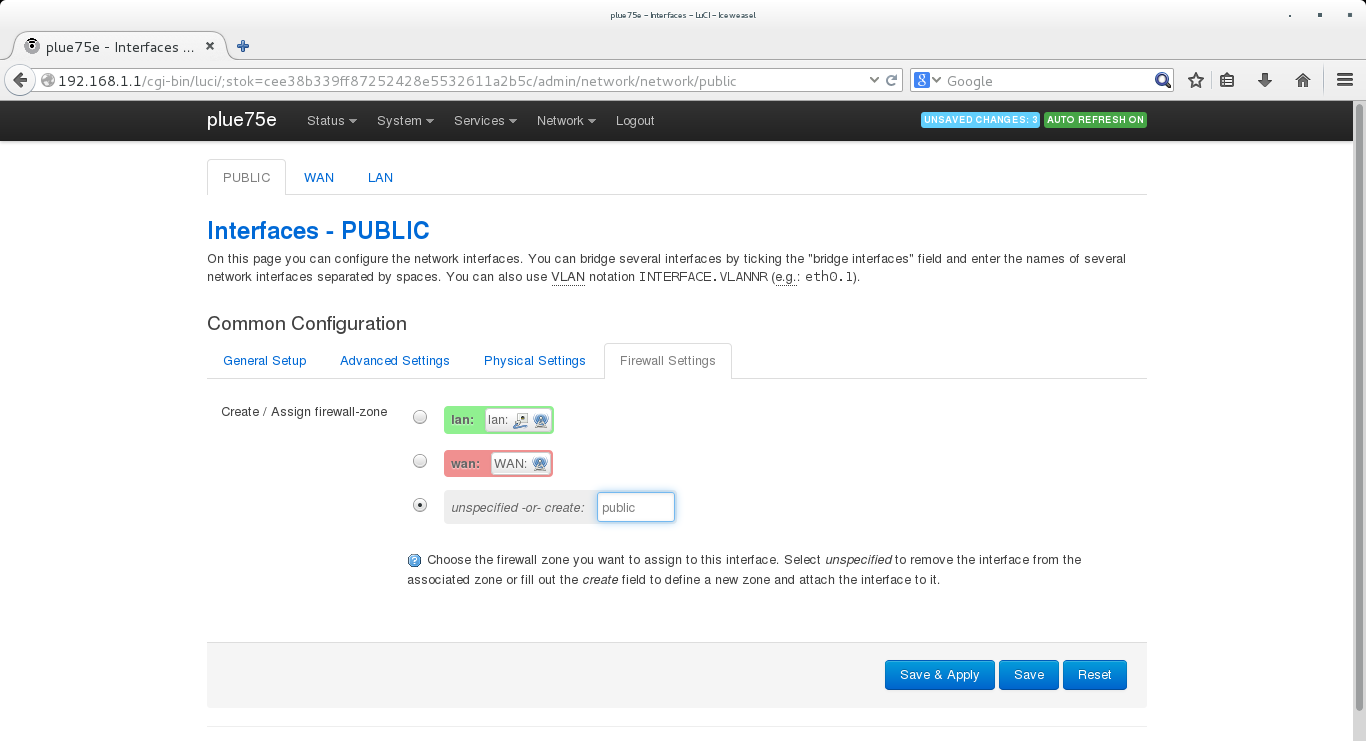

Jetzt unter Network -> Interfaces das neue public interface editieren.

Unter Firewall Settings eine Firewall-Zone mit dem Name public anlegen

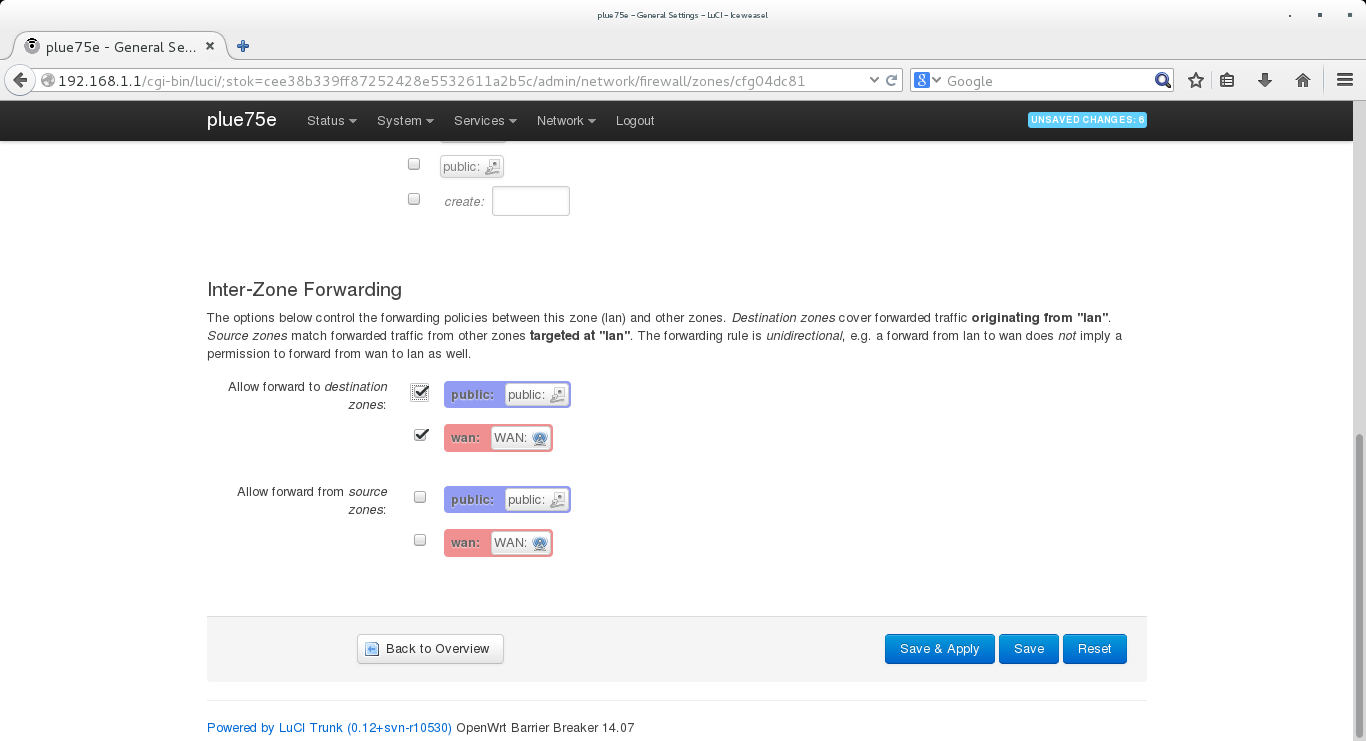

Unter Network -> Firewall jetzt die lan Zone editieren und forward nach public erlauben

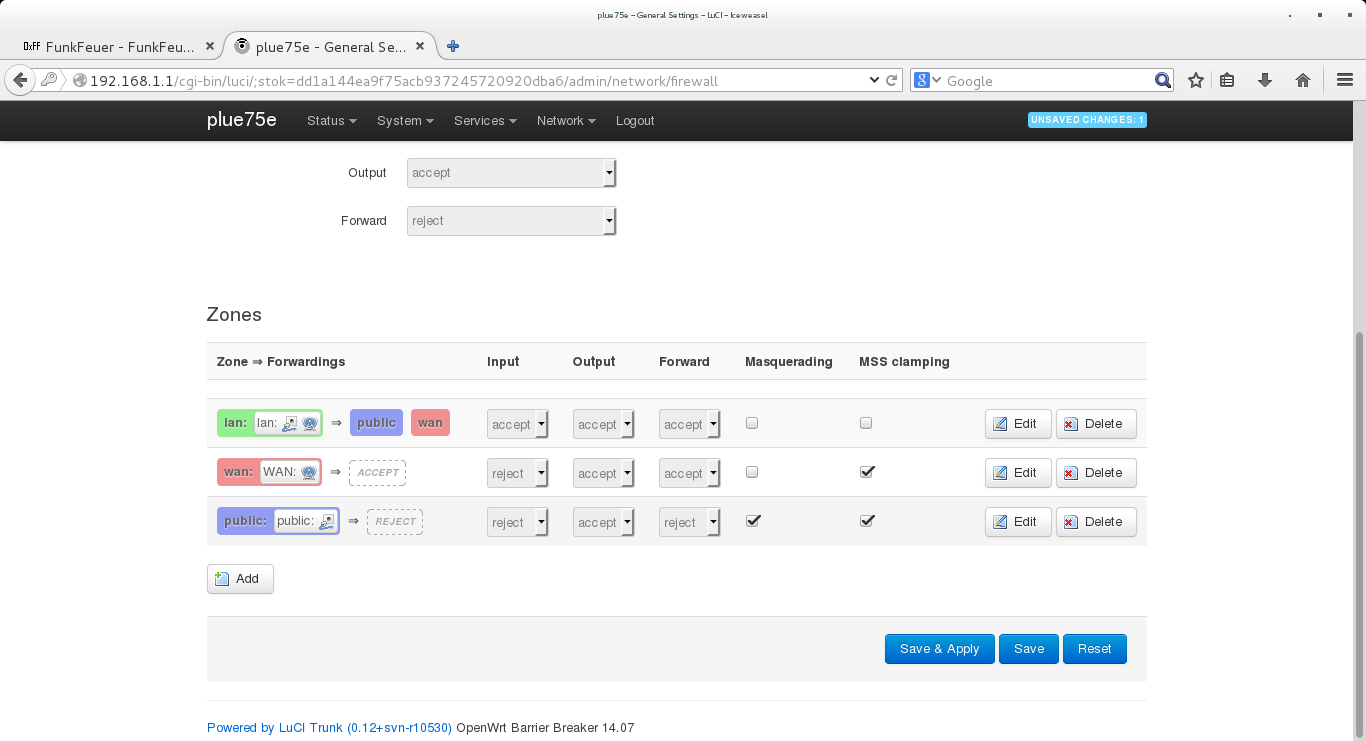

Jetzt unter Network -> Firewall

Die default policy für public von accept -> reject setzen

ACHTUNG: Das ist sehr wichtig, da wir damit per default verhindern, dass man sich aus dem Internet zum Router verbinden darf. Sollte man Server betreiben wollen, ist es besser später nur die Ports zu öffnen, die auch wirklich offen sein sollen.

Masquerading und MSS Clamping wie im Screenshot gezeigt setzen.

Unter Network -> Firewall -> Traffic Rules -> Source Nat eine neue Source NAT rule anlegen

Name zum Beispiel SNAT 4 public

Source zone lan

Destination zone WAN

To source ip <hier die public IP auswählen>

ACHTUNG: Aufgrund eines Bugs scheint die Source zone lan nicht zu funktionieren. Deshalb muss die SNAT Regel jetzt noch mal editiert werden und unter Source IP address die lan range mittels custom eingetragen werden. Verwendet man z.B. das Netz 192.168.1.0 mit einer netmask von 255.255.255.0 trägt man hier 192.168.1.0/24 ein.

Unter Services -> OLSR IPv4 -> HNA announcments mittels Add die public IP hinzufügen (netmask 255.255.255.255)

Jetzt mittels ssh zum router verbinden und die Datei /etc/config/osrd editieren. Im Abschnit config olsrd Die folgenden zwei Einträge hinzufügen:

option RtTable '111' option RtTableDefault '112'